イベント

「第3回 重要インフラサイバーセキュリティコンファレンス」レポート

2019年2月21日(木)2019年2月21日に、東京・品川にある東京コンファレンスセンター・品川にて「第3回重要インフラサイバーセキュリティコンファレンス」が開催され、東芝グループは制御システム・インダストリアルIoTセキュリティソリューションに関するセッション・展示を行った。

セッション

- ■CPSテクノロジー企業を目指す 東芝のセキュリティアプローチ

-

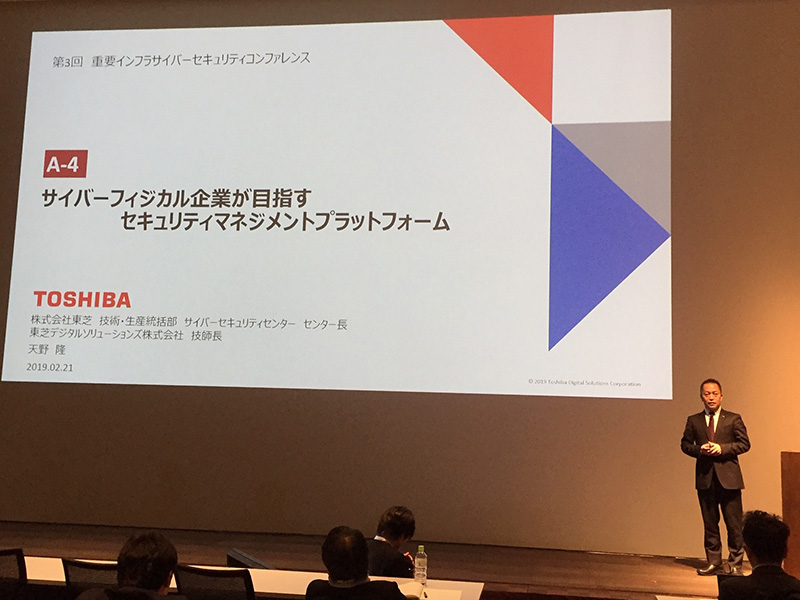

「サイバーフィジカル企業が目指すセキュリティマネジメントプラットフォーム」と題して、株式会社東芝 技術・生産統括部 サイバーセキュリティセンター センター長および、東芝デジタルソリューションズ株式会社で技師長を務める天野 隆が講演し、東芝が取り組む重要インフラに対するセキュリティアプローチについて紹介した。

天野が東芝のサイバーセキュリティセンター長に就任したのは2018年4月。産業分野でもIoTの活用が広まりつつある中、東芝グループ全体の産業サイバーセキュリティ対策を推進するべくセンター長に就任したが、もともとはIT部門出身ではなく、携帯電話やクラウドサービスづくりなど、いわゆる“ものづくり”出身だ。

東芝は、エネルギーや社会インフラ、電子デバイスなど製造業としてのフィジカルの世界での強みを長年培ってきた。現在、東芝では、さまざまな分野の経験やデータを生かし、サイバー空間でAI・デジタルを用いて分析し、フィジカル世界にフィードバックし付加価値を創造していくCPS(サイバー・フィジカル・システム)テクノロジー企業を目指している。サイバーセキュリティセンターは、製品セキュリティと情報セキュリティを統合した体制となっている。「ものづくり出身のサイバーセキュリティセンター長は珍しい。ある意味東芝のチャレンジとも言えます」と語った。 株式会社東芝 技術・生産統括部

株式会社東芝 技術・生産統括部

サイバーセキュリティセンター センター長

東芝デジタルソリューションズ株式会社 技師長 天野 隆 株式会社東芝 技術・生産統括部 サイバーセキュリティセンター センター長

株式会社東芝 技術・生産統括部 サイバーセキュリティセンター センター長

東芝デジタルソリューションズ株式会社 技師長 天野 隆

- ■重要インフラに対するサイバー攻撃の実態

-

重要インフラのサイバー攻撃は、ここ近年、データ搾取や社会インフラ運用麻痺リスクが増加していると指摘する。「ただし、重要インフラへのサイバー攻撃は何も今に始まったことではない。古くから世界中で発生しており、日本の重要インフラを狙っているハッカーグループは存在している」と説明する。そして、ITからOTシステムへの横移動や長期間の偵察などダークウェブ上でやり取りされている攻撃手法について紹介しながら、日本の重要インフラや制御システム企業への推奨対策のポイントとして、IT(情報技術)とOT(運用技術)を統合したサイバーセキュリティポリシーの策定や深い多層防御の必要性などを説明した。

- ■東芝が提唱するフレームワークとセキュリティリファレンスアーキテクチャ

-

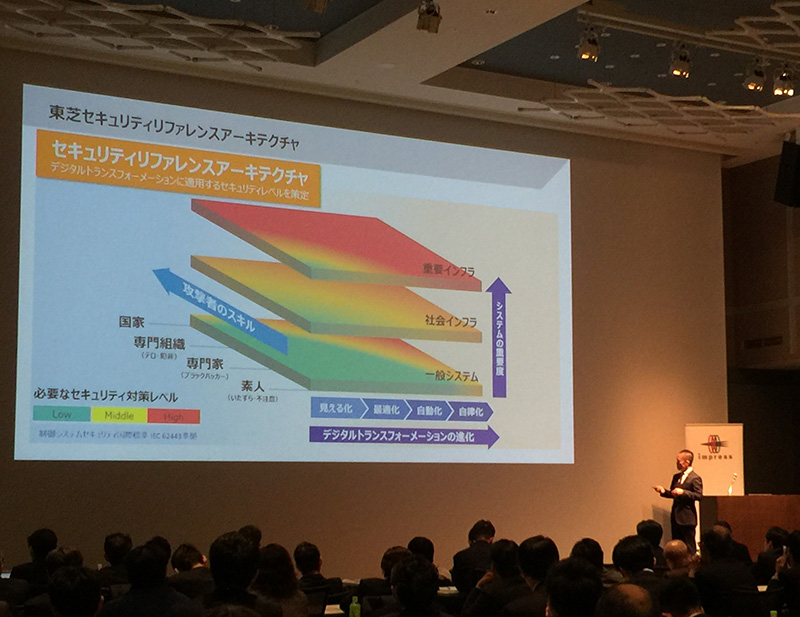

前述した現状に対して東芝では、サイバーセキュリティセンターのもと、国や業界コンソーシアムに則り、「セキュリティリファレンスアーキテクチャ」などの方法論やセキュリティガイドラインを策定するなど、東芝グループ全体でのセキュリティ対応の強化を進めてきた。

「セキュリティリファレンスアーキテクチャ」に関しては、“素人”のLOWレベルから“専門家・ハッカー”のMIDDLE、“国家”のHIGHレベルという攻撃者のスキルというセキュリティレベルと、“見える化”から“自律化”までのシステム、つまりデジタルトランスフォーメーション(DX)の進化によってマッピングし、それぞれコストバランスを重視した必要十分なセキュリティ対策を検討できるようになっているのが特徴の1つだという。「セキュリティはコストがかかるもの。最適なコストを考える上では、価値とのバランスをとりながら必要な対策をDXの進化に合わせてやってくことが重要になってくる」と天野は説明する。

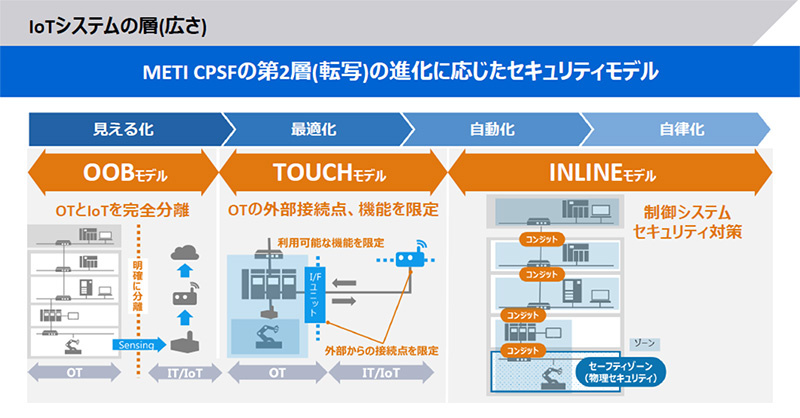

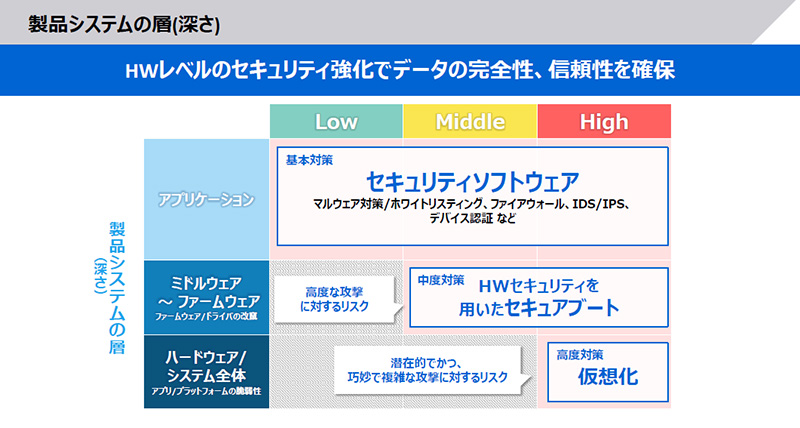

またIoTシステム(広さ)と製品システム(深さ)という二軸で考える「多層防御」という考え方も示した。IoTシステムの層では、IoTシステムの進化に伴い、対策をどの範囲まで行うべきかを明らかにした。

具体的には、見える化や最適化、自動化、自律化に応じて変化をさせる、“OOB”“TOUCH”“INLINE”という3つの対策モデルを提示した。また製品システムの層では、アプリケーションだけの防御では十分ではなく、ミドルウェア層やOS層、ファームウェア層、ハードウェア層まで5つの層それぞれについてどのようなセキュリティ防御を行うべき説明した。

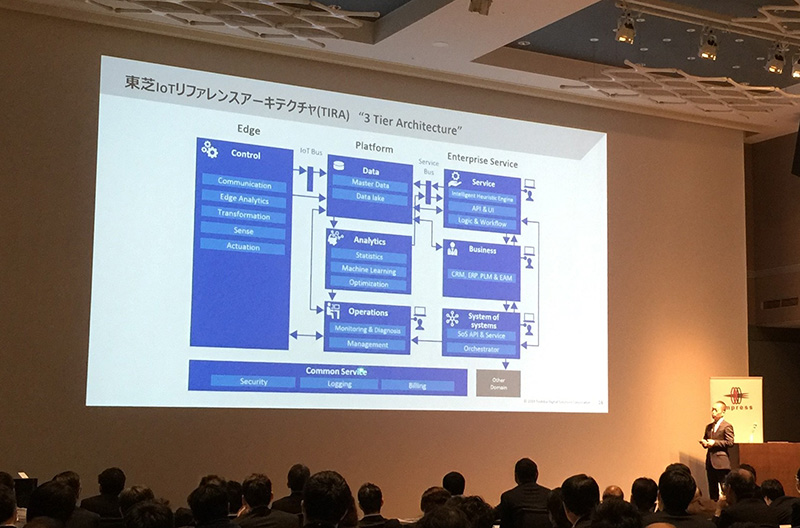

これらセキュリティレベルの考え方は、IEC 62443やNIST SP 800-82など標準化されたフレームワークを「共通言語」として適用しているという。東芝が推進している、CPS実現のための共通フレームワーク「東芝IoTリファレンスアーキテクチャ」は、「Edge」「Platform」「Enterprise Service」それぞれの枠ごとに必要な要素を定義したアーキテクチャーに則ってIoTシステムの導入を進めていく構造となっている。

「IoT導入の際は、セキュリティはそれぞれの境界をいかに守るのかが重要であり、監視できるソリューションを構築することが大切になってくる」と天野は力説する。

そのために、制御システムに対する「セキュリティアセスメントサービス」や、レガシーデバイスを含む盛業システム・工場システム向けのソリューションの一つとして「CYTHEMIS(サイテミス)」について紹介。さらに日々の運用、監視の重要性についても触れ、「正しくインシデントを把握する“Accuracy”とレスポンスの時間となる“Speed”が重要」と説いた。他にも、監視という意味でのITのSOC(Security Operation Center)とOT SOCの違いと課題についても紹介した。

- ■東芝が進めるCyber Defense Management Platform(CDMP)

-

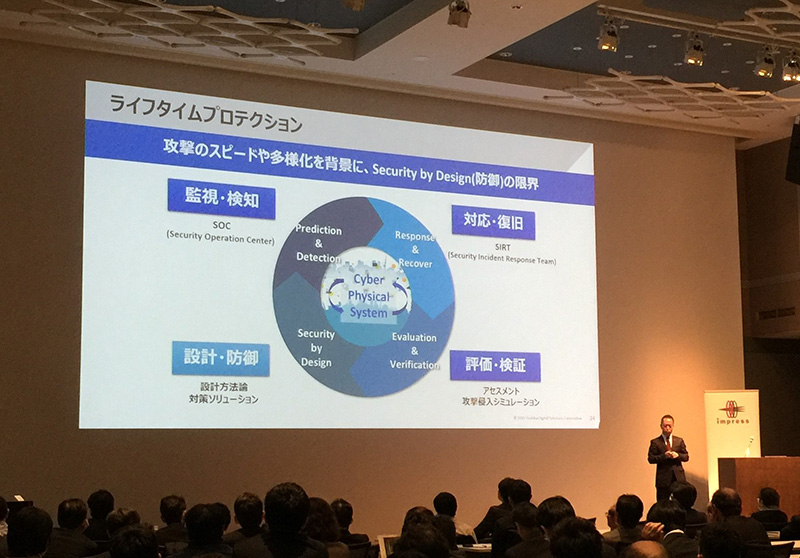

東芝では、これらの課題に対処するためのコンセプトと位置づけるのが、「ライフタイムプロテクション」と名付けたPDCAサイクルだ。日々変化する攻撃のスピードや多様化を背景に、継続的な対策と見直しの必要性を説く。さらには、バリューチェーンネットワークの広がりを背景に、サプライヤ、カスタマなど、同じセキュリティレベルでバリューチェーン全体を守る「バリューチェーンプロテクション」の重要性を説明した。

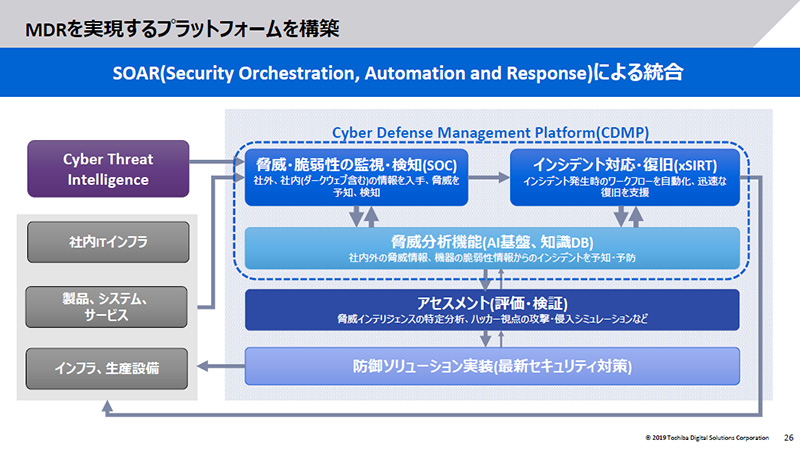

また、東芝では、MDR(Managed Detection and Response)を実現するプラットフォームの構築を進めている。Cyber Threat Intelligenceにて情報をしっかり取得し、SOCとSIRT(Security Incident Response Team)をオーケストレーションして接続、取得したデータを生かしながら予知予防に役立てていくという。

さらに、ハッカー視点での攻撃シミュレーションなどを定期的に行い、防御のソリューションを実装していくという。このうち、SOCによる脅威・脆弱性の可視・検知やSIRTによるインシデント対応・復旧、そして脅威分析機能を合わせたものがCyber Defense Management Platform(CDMP)となる。

このCDMPが持つ機能については、それぞれ課題もあると天野は指摘する。例えばCyber Threat Intelligenceについては、1つのThreat Intelligenceベンダーからの情報だけではカバーできないことを実感しているのだという。「StrategicなものからTechnicalなものまで、ベンダーごとに提供可能なIntelligence情報が異なっているため、情報の提供形態も含めて最適なものを見極め、パートナーとともに強化をはかる必要がある」と現状の課題について説明する。

セキュリティ脅威の監視を行うSOCについても、社外へ丸ごと委託することは難しく、社内の機微な情報が出せずに社内で運用せざるを得ないところも多いという。「他にもSOCベンダーでは制御システムに対応できていないところもあるため、その見極めも重要」と天野。

インシデント対応・復旧については、現状東芝はCSIRT(Computer Security Incident Response Team)とPSIRT(Product Security Incident Response Team)をそれぞれ持っているが、まだまだセキュリティの専門家が社内には不足しており、守る対象は異なるものの共通分をシェアしながら進めているのが現状だという。そしてオートメーションツールやオーケストレーションツールをうまく自分たちのプロセスにあわせるため、ツールベンダとの連携が重要だと説く。

尚、脅威分析機能については、東芝社内で行っていくことを決断したという。「東芝は2つのAIとしてアナリティクスAI「SATLYS」とコミュニケーションAI「RECAIUS」 といった、IoTに関連した用途に合わせたAIエンジンを持っており、アノマリーディクション(異常検知)や辞書パターンなどを抽出するエンジンを活用できる。それらをうまくセキュリティ分野でもアナリティクスに適用していくことで、将来お客さまに提供できる価値になる可能性を秘めている」と天野は期待を寄せている。

他にも、プラットフォームなどのセキュリティ診断やペネトレーションテスト(侵入テスト)、組込みチップへのセキュリティ診断といった評価・検証機能についての取り組みについても触れた。今後については、PDCAからOODA(Observe/Orient/Decide/Act)、そしてNCW(Network-Centric Warfare)へとマネジメントプロセスを変化させていくことが重要だと説く。「攻撃に対してPDCAを行っていると、正直遅い。中央集権型から脱却し、分散した人たちが情報交換しながら適切な意思決定をしていくマネジメントプロセスに、セキュリティも変えていく必要がある。その意味でも啓蒙活動を続けていきたい」と天野。また、データの信頼性担保が重要だと考えており、「データを生成するものがトラストアンカーになると思っている。ものの信頼性を高めることでデータの信頼性を高められる、そのための取り組みをしっかり行っていきたい」と最後に締めくくった。

- ●関連サイト

展示

レガシーな機器を含むあらゆるエンドポイント(お客さまの資産)をサイバー攻撃から守りつつ、制御システムやIoT化されつつある工場システム全体のセキュリティを向上させるソリューション「制御システム・インダストリアルIoTセキュリティソリューションCYTHEMIS」を展示し、産業サイバーセキュリティに関わる多くの来場者にご紹介した。

- ●関連サイト

-

-

制御システム・インダストリアルIoTセキュリティソリューション 「CYTHEMIS(サイテミス)」

(東芝インフラシステムズ株式会社)

-

制御システム・インダストリアルIoTセキュリティソリューション 「CYTHEMIS(サイテミス)」